Bilgi güvenliği: 20 yıllık retrospektif

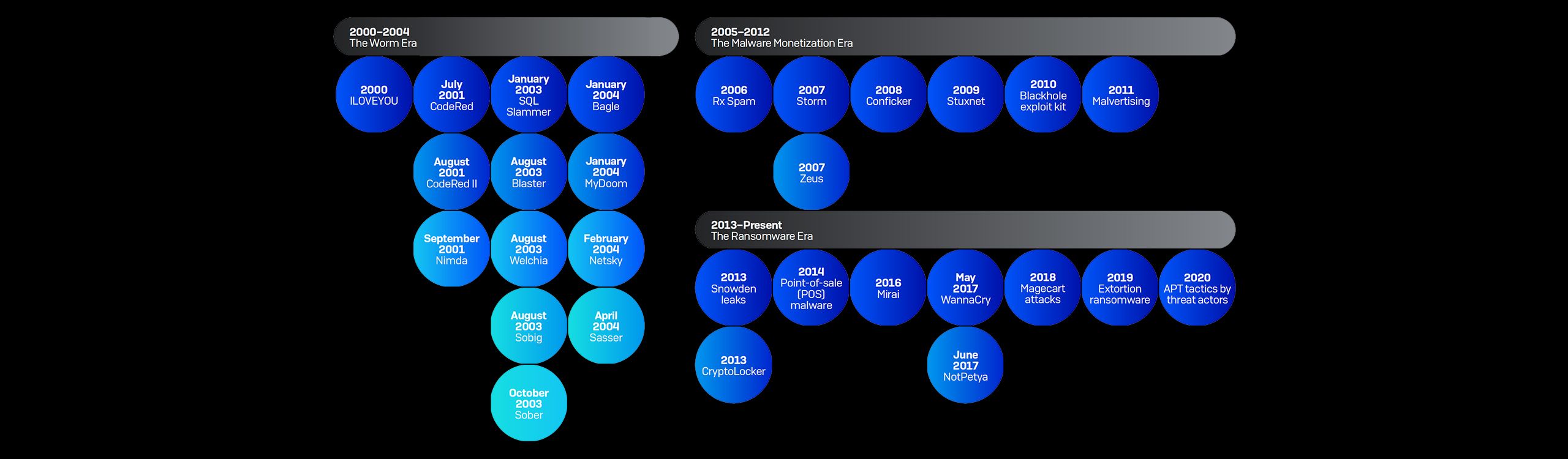

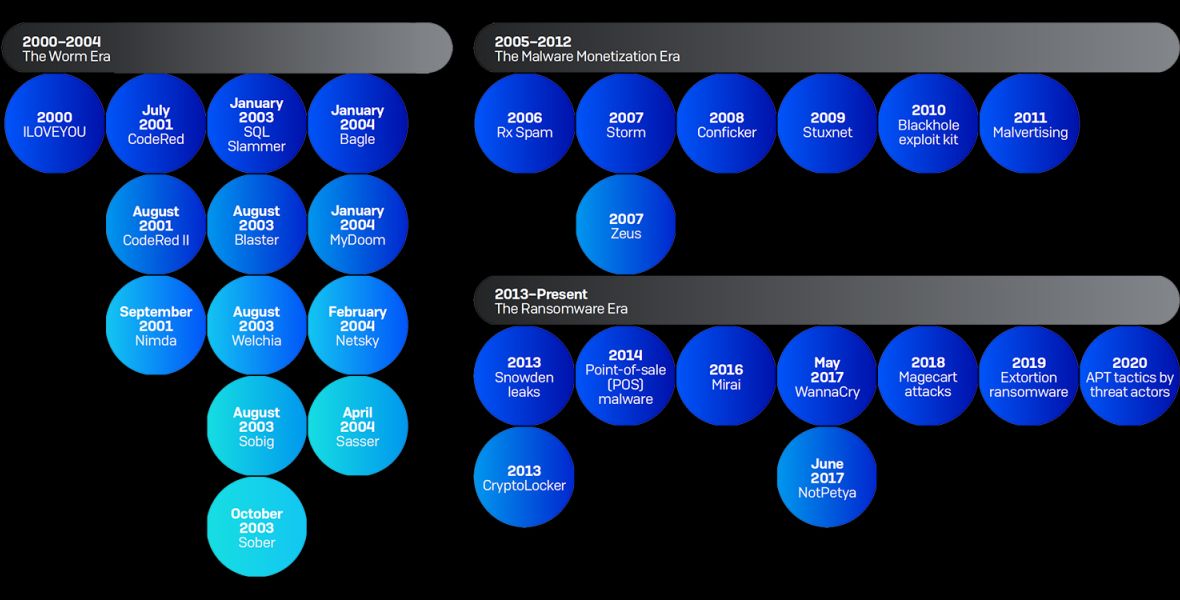

Bilgi güvenliğinin profesyonel bir disiplin ve iyi niyetli bir endüstri haline geldiği milenyumun dönüşü bir dönüm noktası oldu. Tehditlerin ve olayların bu zaman çizelgesi, tehdit davranışının evriminde önemli, temsili anları temsil eder.

Hem işletmeler hem de bireyler interneti hem iş hem de eğlence için benimsediğinden, büyük ağlar üretken solucanların - kendi kendine yayılan kötü amaçlı yazılımların ortaya çıkması için olgun hedeflerdi. Kümülatif olarak, solucanlar dünya çapında on milyonlarca sistemi enfekte etti ve 100 milyar doların üzerinde hasar ve iyileştirme maliyetine mal oldu.

2000–2004 - Solucan dönemi

2000 - ILOVEYOU

ILOVEYOU solucanı bugün bile devam eden bir sosyal mühendislik hilesi kullandı: Bir spam e-posta eki olarak geldi ve sonunda tüm internete bağlı Windows bilgisayarların yaklaşık% 10'unu etkiledi.

Temmuz 2001 - CodeRed

Adını, kaşiflerinin o sırada içtikleri Mountain Dew lezzetinden alan CodeRed, kendisini yaymak ve web sitelerini tahrif etmek için IIS'de bir arabellek taşması (buffer overflow) güvenlik açığı kullandı. Bunu bir ay sonra, ağa bağlı bilgisayarlara bir arka kapı kuran yükseltilmiş bir sürüm izledi.

Ağustos 2001 - CodeRed II

Eylül 2001 - Nimda

Ocak 2003 - SQL Slammer

Yalnızca 376 bayta sahip olan Slammer, Microsoft veritabanı uygulamalarında bir arabellek taşmasını (buffer overflow) kullandı. Her 8,5 saniyede bir enfeksiyonlarını ikiye katlayan Slammer, internetin büyük bir bölümünü yalnızca 15 dakikada yok etti.

Ağustos 2003 - Blaster

Blaster, Salı günü ilk Yama'dan birkaç ay önce bir Microsoft yaması tersine mühendislik yoluyla oluşturuldu. Windows XP ve 2000 sistemlerinin RPC hizmetindeki bir arabellek taşması güvenlik açığından yararlandı ve ayın günü 15'ten büyükse veya ay Eylül veya daha sonraysa windowsupdate.com'a karşı bir DDoS saldırısı başlattı.

Ağustos 2003 - Welchia

Ağustos 2003 - Sobig

Ekim 2003 - Sober

Ocak 2004 - Bagle

Ocak 2004 - MyDoom

2004 yılında gönderilen tüm e-postaların% 25'inin, kendisini yeni kurbanlara üretken bir şekilde e-postayla gönderen ve bir hizmet reddi (denial-of-service) (DDoS) saldırısı gerçekleştiren MyDoom solucanından kaynaklandığı tahmin edilmektedir.

Şubat 2004 - Netsky

Nisan 2004 - Sasser

2005-2012 - Kötü Amaçlı Yazılımlardan (Malware) Para Kazanma dönemi

Yaklaşık 2005 yılına kadar, kötü amaçlı yazılım olayları merak ya da aksama olarak değerlendirilebilirdi. Gizlilik ve kâr için tasarlanan Botnet kötü amaçlı yazılımı hâkim oldu. Bu dönem aynı zamanda sözde eczane spam'ının da başlangıcına tanık oldu. Yazılım güvenlik açıklarına yönelik istismarlar, kötü amaçlı reklamcılığa olanak sağlayan kötü amaçlı yazılımın temel bileşenleri haline geldi. Mali kazanç potansiyeli olan her yerde, siber suçlular bu fırsatlardan yararlandı.

2006 – Rx Spam

Yalnızca bir rahatsızlık (veya solucanları yaymanın bir yolu) olan şey, çoğunlukla spam yoluyla reklamı yapılan sahte reçeteli ilaçları satan karlı bir iş haline geldi. İlaç spam göndericilerinin, çoğu insanın sadece doktorlarına giderek alabileceği ilaçları satarak milyarlarca dolar kazandığı tahmin ediliyor.

2007 - Storm

2007 - Zeus

2008 - Conficker

Conficker, dünya çapında milyonlarca bilgisayara hızla bulaştı, ancak çok fazla hasara yol açmadı. Hala solucanın gerçek amacını bilmiyoruz, ancak bugüne kadar binlerce ana bilgisayara virüs bulaşmış durumda ve Conficker tarama trafiği rutin olarak internetin "arka plan radyasyonunun" bir parçası olarak tespit ediliyor.

2009 - Stuxnet

Stuxnet, fiziksel bir sistemi hedef alan ilk dijital silahlardan biriydi: İran'ın uranyumu zenginleştirmek için kullandığı nükleer arıtma santrifüjleri. Stuxnet'in kalıcı mirası, ulusların kötü amaçlı yazılımları bir savaş aracı olarak kullanmasına kalıcı olarak kapıyı açmasıdır.

2010 - Blackhole exploit kit

Yazılım güvenlik açıklarını hedefleyen araç setleri olan istismar kitleri, siber suç ekosisteminin farklı bölümlerini birbirine bağladı. Bir Hizmet Olarak Suçlu Yazılım (Crimeware- as-a-Service), Blackhole Exploit Kit'in yaratıcıları hizmetlerini sunmaya başladığında doğdu.

2011 - Kötü Amaçlı Reklamcılık (Malvertising)

İnsanların bilgisayarları daha güvenli hale gelmiyor. Virüslerle daha çok enfekte oluyorlar. Kötü amaçlı yazılımların (malware) kontrolü altına giriyorlar.

2013–Günümüz - Fidye yazılımı (Ransomware) dönemi

Fidye yazılımı bu çağda en büyük etkiye sahip oldu. Solucanlar, bankacılık truva atları, kötü amaçlı reklamcılık ve spam devam ederken, hiçbir şey fidye yazılımının yıkıcı gücüne rakip olamaz. Son yedi yıldaki fidye yazılımı saldırılarından elde edilen hasar tahminleri trilyonlarca doları buluyor. Fidye yazılımı aynı zamanda büyük olasılıkla insan ölümüyle bağlantılı ilk kötü amaçlı yazılım biçimidir. Dahası, günümüz tehditlerinin çoğu nihayetinde fidye yazılımı sağlıyor ve istismar kitleri gibi, zaten gelişen bir siber suç ekosistemine nitro yakıtlı bir destek sağladı.

2013 - Snowden sızıntıları

2013 - CryptoLocker

Kısa varlığı boyunca, CryptoLocker iki mevcut teknolojiyi birleştirerek gelecekteki suçlulara kazanan bir formül sağladı: şifreleme ve kripto para birimleri. Tehdit ortamı CryptoLocker tarafından sonsuza dek değiştirildi ve artçı şokları bugün hala hissediliyor. Lansmandan üç ay sonra, CryptoLocker tarafından kullanılan bitcoin cüzdanı yaklaşık 30 milyon dolar içeriyordu.

2014 - Point-of-sale (POS) malware

2016 - Mirai

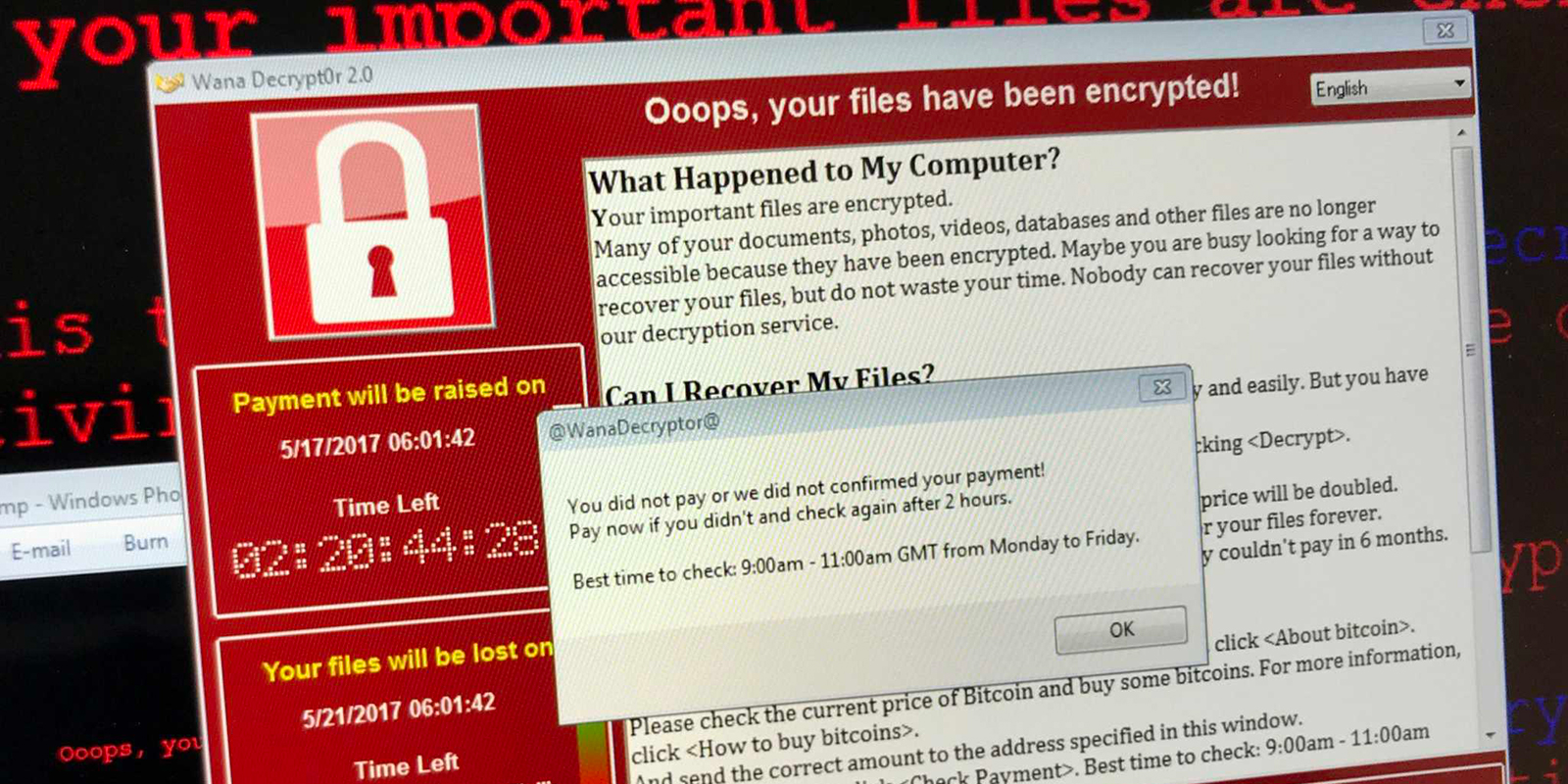

Mayıs 2017 - WannaCry

Görülen en yaygın fidye yazılımı-solucan karması olan WannaCry, yamalamadaki bir gecikmenin nasıl korkunç sonuçlara yol açabileceğini (tekrar) gösterdi. NSA'dan çalınan ve The Shadow Brokers tarafından halka açık olarak yayınlanan yazılım açığına (exploit) dayanıyordu. Saldırılar, Microsoft'u desteklenmeyen ürünler için bant dışı güncellemeler yayınlamaya zorladı.

Haziran 2017 - NotPetya

NotPetya, dünyanın en büyük nakliye ve lojistik şirketlerinden bazılarını sakat bıraktı ve bildirildiğine göre 10 milyar doların üzerinde hasara neden oldu. Etkilenen şirketlerin bazıları henüz tam olarak düzeltilemedi.

2018 - Magecart saldırıları

2019 - Gasp fidye yazılımı

Güney Afrika'nın Johannesburg şehrine düzenlenen saldırıda, Labirent fidye yazılımının arkasındaki suçlular haraç kullanımına öncülük etti. Sadece verileri şifrelemek ve çalmakla kalmadılar, aynı zamanda şirketler ödeme yapmazlarsa çalınan verileri yayınlamakla tehdit ettiler. Bu taktik, diğer birçok fidye yazılımı ekibi tarafından iyi yedeklere sahip hedeflere karşı bir önlem olarak kopyalandı.

2020 - Tehdit aktörlerine göre APT taktikleri

Son birkaç yılda başlayan ulus-devlet araç ve taktiklerinin benimsenmesi 2020'de ana akım haline geldi. Profesyonel siber suç çeteleri yıkıcı bir etki için Cobalt Strike gibi sofistike araçlar kullanırken, bazı gruplar (Dharma) bunu acemilerin kullanması için araç takımları olarak hedefe doğru gönderiyor.

Bilgisayar virüslerinin hayat olarak sayılması gerektiğini düşünüyorum, bence bu insan doğası hakkında şu ana kadar yarattığımız tek yaşam biçiminin tamamen yıkıcı olduğunu söylüyor. Hayatı kendi imajımızda yarattık.